| 일 | 월 | 화 | 수 | 목 | 금 | 토 |

|---|---|---|---|---|---|---|

| 1 | 2 | 3 | 4 | 5 | ||

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

| 13 | 14 | 15 | 16 | 17 | 18 | 19 |

| 20 | 21 | 22 | 23 | 24 | 25 | 26 |

| 27 | 28 | 29 | 30 |

- 코테

- 삼성역테

- 포스코 AI교육

- 딥러닝

- TensorFlow Lite

- tflite

- DP문제

- 초소형머신러닝

- 삼성역량테스트

- 알고리즘

- 코테 문제

- 자료구조

- 삼성코테

- dfs

- tinyml

- MCU 딥러닝

- 영상처리

- 임베디드 딥러닝

- sort

- 포스코 ai 교육

- 삼성코딩테스트

- 그리디

- DP

- 컴퓨팅사고

- dfs문제

- bfs문제

- BFS

- 포스코 교육

- 코딩테스트

- 다이나믹프로그래밍

- Today

- Total

코딩뚠뚠

Wireshark란 / 기본사용법 본문

Wireshark 는 오픈소스로 배포되는 패킷 분석프로그램이다.

나는 이 프로그램을 이더넷패킷을 캡쳐하기 위해 쓰곤 하는데 너무 일차원적인 사용만 해와서.. 더 많은 사용방법을 알아보기 위해 포스팅을 한다.

Wireshark란?

네트워크 패킷을 캡쳐하고 분석하는 오픈소스 도구로, 통신 중일 때 실제 흘러가고 있는 패킷을 캡쳐한다.

쉽고 강력한 도구여서 보안 취약점 분석, 보안 컨설팅, 해킹 등 여러 분야에서 폭넓게 사용된다.

주요 기능 :

- 네트워크 인터페이스 RAW패킷 캡쳐

- 패킷 내용 분석 가능 (자세히 표시)

- 캡쳐 데이터를 열거나 저장

- 패킷 필터링 혹은 검색

- 다양한 통계 생성 가능

- 플러그인 제작하여 기능 확장 가능

- USB, 블루투스 등의 프로토콜 분석 가능

- Python 이용하여 독자적 분석기 제작 가능

이런 많은 기능이 있는데 난 그냥 host 192.168. ... 으로 패킷을 단순히 보기만 해왔다 ㅎㅎ

Wireshark 기본 사용법

▼ 실행 시 첫 화면

▼ 기본 메뉴 구성

왼쪽에서부터

> 캡쳐 시작

> 캡쳐 종료

> 재시작

> 조건 선택

> 이전 내용 열기

> 내용 저장

> 열린 파일 닫기

> Reload

만약 Wifi의 패킷을 보고 싶다면 더블클릭해서 보면 되지만, 특정주소의 패킷만 보고싶다면 필터 기능을 사용하면 된다.

▼ Capture filter

CaptureFilters

CaptureFilters An overview of the capture filter syntax can be found in the User's Guide. A complete reference can be found in the expression section of the pcap-filter(7) manual page. Wireshark uses the same syntax for capture filters as tcpdump, WinDump,

wiki.wireshark.org

MAD ID 필터링

eth.src == 00:11:22:33:44:5A / (source)

eth.dst == 00:11:22:33:44:5A / (destination)

eth.addr == 00:11:22:33:44:5A / (src+dst)

IP 필터링

ip.src == 127.0.0.1 / (source)

ip.dst == 127.0.0.1 / (destination)

ip.addr == 127.0.0.1 / (src+dst)

포트 필터링

tcp.srcport == 80 / (source)

tcp.dstport == 80 / (destination)

tcp.port == 80 / (src+dst)

Direction : 출발지, 목적지 미지정시 src or dst 가 사용된다.

host 127.0.0.1 은 src or dst host 127.0.0.1 과 같다.

명령어 혼합 사용

위와 같이 src or dst host 에서 or는 명령어 혼합을 사용한 예시이다.

and, or을 사용할 수 있다.

Data길이 필터

data.len > 0 과 같이 사용 가능하다.

Data 특정 영역에 특정 값을 가지는 패킷 필터링

data[4] == 0x11 and data[10] != 0x01

위 내용들은 대충 감을 잡기 위해 아주 소수의 디스플레이 필터링만 적어놓은 것이다.

감이 조금 왔다면 필터링만 모아놓은 포스팅을 찾아 공부해보자.

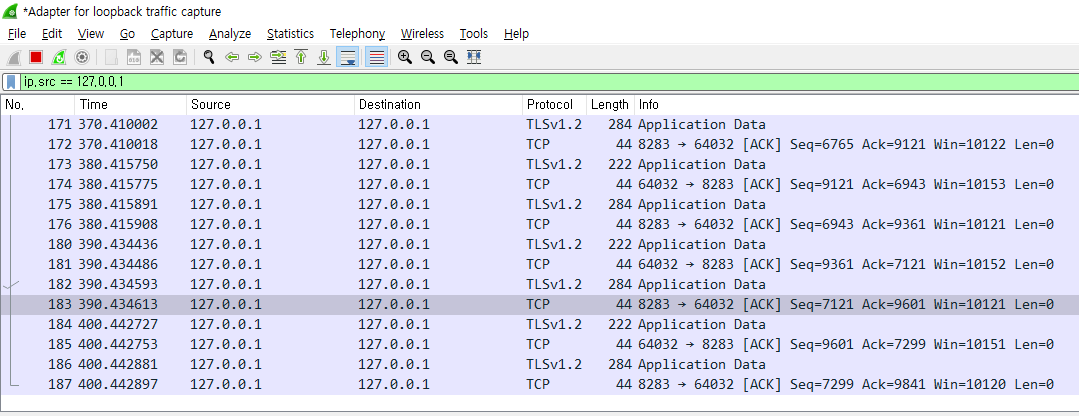

▽ 필터링 간단 사용

위 화면은 앞선 화면에서 Wifi 를 더블클릭하여 접근한 화면이다.

여기에 ip.src == 주소 를 적어주면 해당 ip가 source인 내용들로 필터링해준다.

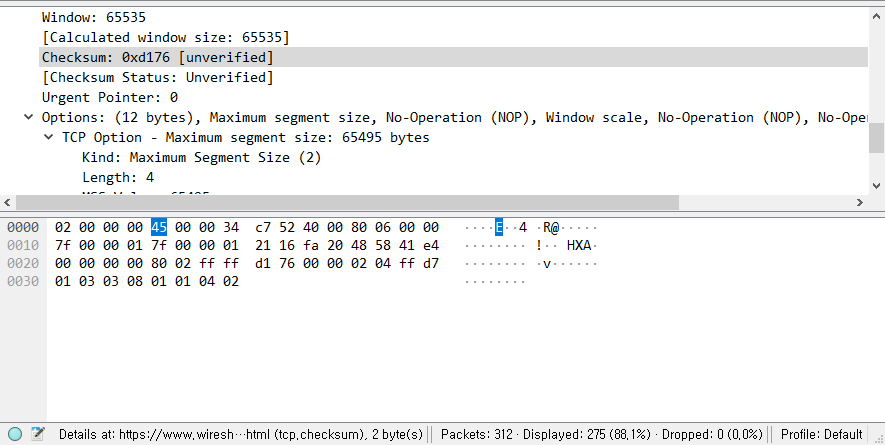

원하는 라인을 클릭하면 아래에 해당 패킷의 Frame을 파헤쳐 볼 수 있다.

필요에 따라 암호화는 잘 되어있는지.. 뭐때문에 에러가나는지 등등 위에 말한 여러 정보들을 파악할 수 있다.

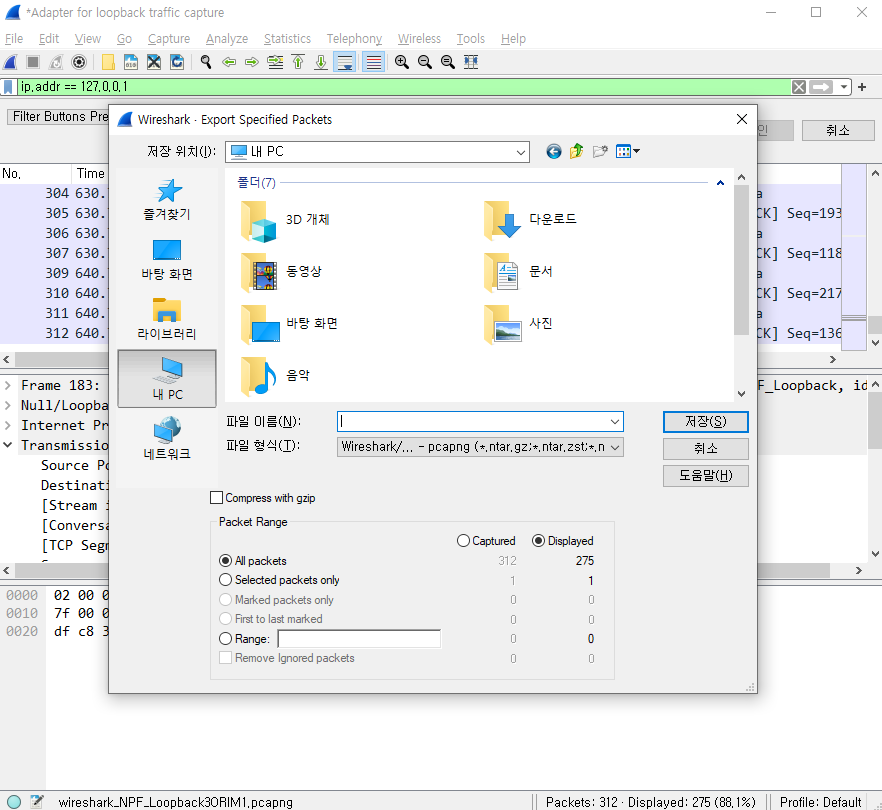

▼ 패킷저장

분석한 패킷을 저장해놓자.

캡쳐 정지 -> File -> export specified packets 선택

220515 오늘은 기본적인 wireshark 사용법을 알아봤다.

추후 포스팅을 업그레이드 해 나갈 예정이다.

'공부 > 기타' 카테고리의 다른 글

| React 프로젝트에 카카오 애드핏 적용하기 (5) | 2022.07.17 |

|---|---|

| Git 원격 레포지토리 가져오기 (0) | 2022.07.04 |

| REST / REST API / RESTful? (0) | 2022.04.05 |

| 엣지컴퓨팅이란? (0) | 2022.03.06 |

| MISRA C 2012와 특성 (0) | 2021.12.28 |